La cybersécurité est devenue un enjeu incontournable pour les petites et moyennes entreprises (PME). Lors du salon Stratégie PME, Roland Winters, directeur cybersécurité chez Commissionnaires du Québec, a présenté une conférence intitulée : « Intégrer la cybersécurité dans votre PME : que devez-vous absolument faire ? ». Avec des anecdotes concrètes et des recommandations pratiques, il a offert des outils essentiels pour protéger les entreprises contre les cybermenaces grandissantes. La vidéo complète de cette conférence est disponible ci-dessous.

Vidéo : Regardez la conférence complète de Roland Winters, Directeur Cybersécurité chez Commissionnaires du Québec.

sommaire

- Les menaces actuelles : Les cyberattaques les plus courantes en 2024.

- L’approche stratégique : Comprendre les cadres de cybersécurité.

- L’évaluation des risques : Identifier et prioriser les menaces.

- Les solutions pratiques : Formation, technologies et processus adaptés.

- Conclusion : Une sécurité en constante évolution.

Les menaces actuelles : comprendre les enjeux

Les petites et moyennes entreprises (PME) sont de plus en plus exposées à des cybermenaces sophistiquées. Lors du salon Stratégie PME, Roland Winters, a mis en lumière trois types d’attaques majeures en 2024 : les ransomwares, le phishing sophistiqué et la cybercriminalité organisée.

Ransomwares : une menace croissante

Les ransomwares, ou rançongiciels, sont des logiciels malveillants qui chiffrent les données des victimes, exigeant une rançon pour leur restitution. En 2024, cette menace a atteint des niveaux alarmants. Selon une enquête de Sophos, 67 % des organisations du secteur de l’énergie, du pétrole/gaz et des services publics ont été touchées par un ransomware en 2024, un taux identique à celui de 2023. De plus, le coût moyen de récupération après une attaque de ransomware dans ce secteur s’élève à 3,12 millions de dollars.

Les PME ne sont pas épargnées. Une étude de Hornetsecurity révèle que 55,8 % des incidents de ransomware signalés en 2024 ont touché des petites entreprises, soulignant leur vulnérabilité. Les cybercriminels ciblent ces structures, souvent moins protégées, pour maximiser leurs gains.

Phishing sophistiqué : l’ingénierie sociale à l’œuvre

Le phishing reste une méthode privilégiée par les cybercriminels pour tromper les individus et les entreprises. En Asie du Sud-Est, de janvier à juin 2024, la technologie anti-phishing de Kaspersky a détecté 336 294 attaques de phishing visant diverses organisations. Ces campagnes frauduleuses exploitent la crédulité des individus, utilisant des techniques d’ingénierie sociale pour inciter les victimes à divulguer des informations sensibles ou à télécharger des logiciels malveillants.

Les PME sont particulièrement vulnérables à ces attaques en raison d’une sensibilisation souvent insuffisante de leurs employés aux menaces numériques. Les cybercriminels profitent de cette faiblesse pour infiltrer les systèmes et voler des données précieuses.

Cybercriminalité organisée : une industrie lucrative

La cybercriminalité organisée est devenue une industrie florissante, générant des milliards de dollars en exploitant des failles humaines et technologiques. Des groupes criminels structurés mènent des opérations complexes, combinant diverses techniques d’attaque pour maximiser leur impact.

Par exemple, des centres d’arnaque en ligne en Asie du Sud-Est exploitent des milliers de personnes pour escroquer des victimes à travers le monde, générant des milliards de dollars pour le crime organisé. Ces opérations sophistiquées démontrent la capacité des cybercriminels à orchestrer des attaques à grande échelle, ciblant aussi bien les individus que les entreprises.

L’urgence d’une posture proactive en cybersécurité

Face à ces menaces croissantes, il est impératif pour les PME d’adopter une posture proactive en matière de cybersécurité. Cela inclut la mise en place de mesures de protection robustes, la formation continue des employés et la surveillance active des systèmes pour détecter et contrer les attaques potentielles.

En renforçant leur résilience numérique, les PME peuvent non seulement protéger leurs actifs, mais aussi assurer la continuité de leurs opérations et maintenir la confiance de leurs clients et partenaires.

L’approche stratégique : choisir le bon cadre de cybersécurité

Pour faire face aux cybermenaces croissantes, les entreprises doivent s’appuyer sur des cadres de cybersécurité éprouvés. Ces outils offrent des lignes directrices claires pour identifier, gérer et réduire les risques. Lors de sa conférence, Roland Winters a présenté trois cadres principaux qui s’adaptent aux besoins et ressources de diverses organisations.

CIS Controls : Une solution accessible pour les petites entreprises

Le CIS Controls, développé par le Center for Internet Security (CIS), est souvent considéré comme un excellent point de départ pour les petites entreprises ou celles sans ressources dédiées en cybersécurité. Ce cadre propose 18 mesures de sécurité prioritaires, notamment la gestion des accès, la protection des données et la formation des employés. Ces contrôles sont conçus pour offrir un impact maximal avec un effort minimal, idéal pour les PME avec des ressources limitées.

- Un exemple concret : Une étude menée par CIS a révélé que la mise en œuvre des 20 contrôles initiaux a permis de réduire de 85 % le risque de cyberattaques courantes.

- Avantage clé : Le cadre est téléchargeable gratuitement et comprend des checklists prêtes à l’emploi pour aider les entreprises à débuter rapidement.

NIST Cybersecurity Framework : Une référence pour les grandes entreprises

Créé par le National Institute of Standards and Technology (NIST), le NIST Cybersecurity Framework (CSF) est largement utilisé par les grandes entreprises et les organisations critiques. Ce cadre se concentre sur cinq fonctions essentielles : identifier, protéger, détecter, répondre et récupérer.

Pourquoi choisir le NIST ? : Il offre une flexibilité inégalée, permettant aux entreprises d’adapter le cadre à leurs besoins spécifiques tout en respectant les exigences réglementaires internationales comme le RGPD (Europe) ou la loi 25 (Québec).

ISO 27001 : La certification pour la confiance des gouvernements et des grands comptes

L’ISO 27001 est un cadre internationalement reconnu qui se concentre sur la gestion des systèmes d’information (SMSI). Cette norme est particulièrement adaptée aux entreprises qui souhaitent obtenir une certification prouvant leur engagement en matière de cybersécurité, notamment celles travaillant avec des gouvernements ou dans des chaînes d’approvisionnement critiques.

- Certification obligatoire dans certains cas : De plus en plus des contrats gouvernementaux canadiens ont exigé une conformité ISO 27001 pour garantir la sécurité de leurs fournisseurs.

- Renforcer sa réputation : une étude de BDO Canada souligne que la conformité à l’ISO 27001 aide les entreprises à renforcer leur réputation et à répondre aux exigences réglementaires, ce qui peut faciliter l’accès à de nouveaux marchés et partenariats.

Comment choisir le bon cadre pour votre entreprise ?

- Évaluer vos besoins : Une PME débutant en cybersécurité pourrait trouver les CIS Controls suffisants, tandis qu’une grande entreprise avec des exigences complexes pourrait opter pour le NIST ou l’ISO 27001.

- Définir vos objectifs : Les organisations cherchant une certification formelle devraient privilégier l’ISO 27001, tandis que celles souhaitant un cadre flexible pourraient se tourner vers le NIST.

- Considérer les coûts et ressources : Les CIS Controls offrent un accès gratuit, tandis que l’implémentation du NIST ou de l’ISO 27001 peut nécessiter un investissement important en temps et en expertise.

Ces cadres ne sont pas seulement des outils de conformité ; ils permettent également aux entreprises de construire une posture proactive en cybersécurité, renforçant ainsi leur résilience face aux menaces actuelles.

Évaluation des risques : la clé d’une sécurité efficace

L’évaluation des risques est un élément fondamental de toute stratégie de cybersécurité. Selon Roland Winters, une gestion efficace commence par l’identification et la priorisation des menaces, permettant aux PME de concentrer leurs efforts sur les aspects les plus critiques.

Lister les risques potentiels

Pour bien commencer, il est essentiel de dresser une liste exhaustive des risques auxquels l’entreprise peut être exposée. Ces risques peuvent inclure :

- Le vol de données sensibles : Une violation de données coûte en moyenne 4,45 millions de dollars à une entreprise, selon le rapport 2023 de l’IBM Cost of a Data Breach.

- La non-conformité réglementaire : Avec des lois telles que la Loi 25 au Québec ou le RGPD en Europe, les entreprises risquent des sanctions importantes en cas de manquements. Par exemple, dans le cadre de la loi 25, les entreprises privées s’exposent à des amendes pouvant atteindre 25 millions de dollars ou 4 % de leur chiffre d’affaires mondial annuel, le montant le plus élevé étant retenu.

- Les impacts financiers des cyberattaques : En 2023, 60 % des PME ciblées par une cyberattaque ont fait faillite dans les six mois, selon le rapport de la Cyber Readiness Institute.

Classer les risques par gravité

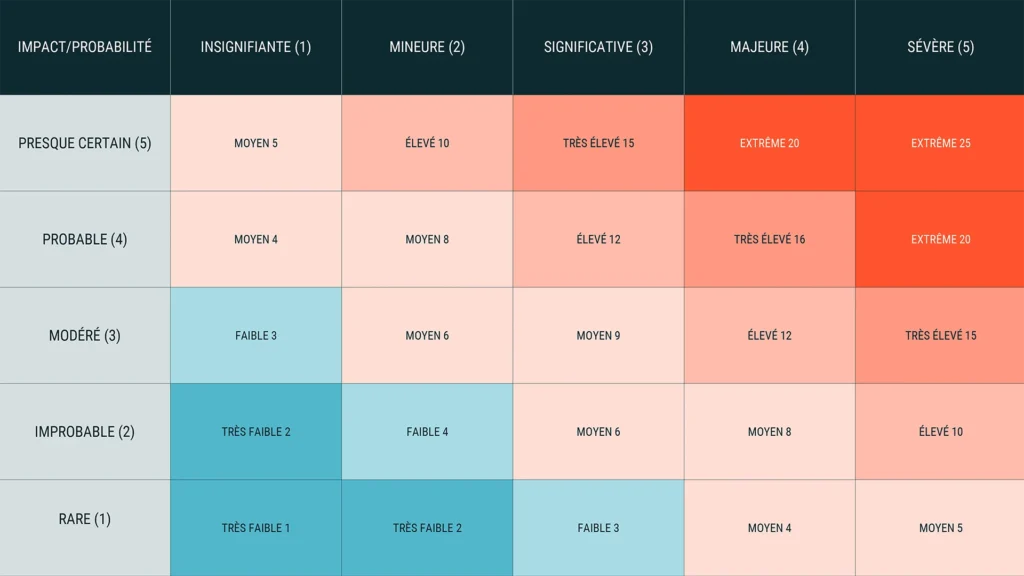

Une fois identifiés, les risques doivent être hiérarchisés en fonction de leur gravité et de leur probabilité de survenue. Roland Winters recommande l’utilisation d’une matrice de risques, un outil visuel qui croise :

- La probabilité de l’occurrence : Par exemple, un phishing ciblé a une probabilité élevée pour les PME peu formées.

- L’impact potentiel : Une attaque par ransomware paralysant les opérations peut entraîner des pertes financières importantes et une atteinte à la réputation.

Des matrices de ce type sont utilisées dans de nombreuses organisations pour guider les décisions stratégiques, comme illustré dans le guide du NIST sur la gestion des risques.

Adopter un modèle de maturité

Pour comprendre où se situe l’entreprise sur l’échelle de la cybersécurité, Winters préconise d’adopter un modèle de maturité. Celui-ci mesure l’efficacité des pratiques actuelles et définit des objectifs clairs pour progresser :

- Niveau 0 : Inexistant : Aucun contrôle ou processus établi.

- Niveau 1 : Ad hoc : Des efforts isolés, sans stratégie cohérente.

- Niveau 5 : Optimisé : Une approche intégrée avec des processus automatisés et une amélioration continue.

Ces modèles, comme le CMMI Cybermaturity Model, permettent aux entreprises de s’évaluer et de prioriser les investissements. Par exemple, une PME au niveau 1 peut viser un niveau 3 en améliorant sa gestion des accès et en instaurant des formations régulières pour ses employés.

Pourquoi cette étape est cruciale

En évaluant les risques, les PME peuvent éviter des investissements inutiles et concentrer leurs ressources sur les menaces les plus pertinentes. Cela permet également de répondre aux exigences croissantes des clients et des partenaires commerciaux en matière de sécurité.

Adopter une démarche rigoureuse et progressive dans l’évaluation des risques ne garantit pas seulement la protection des données, mais contribue également à la pérennité de l’entreprise dans un paysage numérique de plus en plus hostile.

Solutions pratiques : former, équiper et surveiller

Pour se prémunir efficacement contre les cybermenaces, il est crucial de bâtir une stratégie de cybersécurité solide, reposant sur trois piliers fondamentaux : les personnes, les processus et la technologie. Roland Winters a souligné que la cybersécurité est un processus continu nécessitant une vigilance constante.

Les personnes : former pour prévenir

Les employés représentent la première ligne de défense contre les cyberattaques. Pourtant, selon une étude de Proofpoint, 88 % des violations de données en 2023 ont été causées par des erreurs humaines. Former les employés est donc essentiel pour réduire les vulnérabilités.

- Sensibilisation au phishing : Des formations régulières pour aider les employés à reconnaître les emails frauduleux et éviter les clics sur des liens malveillants peuvent réduire de 70 % les risques de phishing.

- Simulations d’attaques : Les entreprises peuvent organiser des tests de phishing pour identifier les points faibles et améliorer les comportements.

- Meilleures pratiques en ligne : Utiliser des mots de passe forts, activer l’authentification à deux facteurs et protéger les appareils personnels et professionnels.

Les processus : des politiques claires pour structurer la sécurité

Une politique de cybersécurité bien définie établit des lignes directrices pour gérer les accès, les données et les incidents. Winters a insisté sur l’importance de structurer ces processus pour éviter les failles organisationnelles.

- Gestion des accès : Limiter les autorisations aux seules personnes ayant besoin d’accéder à certaines informations, selon le principe du moindre privilège.

- Plan de réponse aux incidents : Un plan clair aide les entreprises à réagir rapidement en cas de violation, limitant ainsi les dommages financiers et réputationnels.

- Audit régulier des systèmes : Effectuer des évaluations de sécurité périodiques pour identifier et corriger les failles avant qu’elles ne soient exploitées.

La technologie : investir intelligemment

Bien que la technologie soit essentielle, elle ne peut à elle seule garantir une cybersécurité complète. Selon une enquête de Gartner, les entreprises dépensent en moyenne 10 % de leur budget informatique en cybersécurité, mais une grande partie de ces investissements est souvent mal optimisée.

- Outils de protection avancée : Investir dans des solutions telles que les pare-feu, les systèmes de détection des intrusions (IDS) et les logiciels antivirus de nouvelle génération.

- Solutions d’intelligence artificielle (IA) : Utiliser l’IA pour détecter et contrer automatiquement les menaces en temps réel.

- Sauvegardes régulières : Maintenir des copies de données hors ligne pour éviter les pertes en cas d’attaque de ransomware.

Une approche équilibrée et continue

Roland Winters a rappelé qu’une approche équilibrée, combinant formation, processus robustes et technologies adaptées, est la clé d’une cybersécurité réussie. Il a également souligné que la cybersécurité n’est jamais un objectif final : les menaces évoluent constamment, nécessitant une mise à jour régulière des pratiques et des outils.

Pour les PME, la clé réside dans une vigilance continue et un engagement à long terme envers la sécurité numérique. Les entreprises doivent voir la cybersécurité non comme une dépense, mais comme un investissement stratégique garantissant leur résilience opérationnelle.

Conclusion : La cybersécurité, un impératif stratégique en constante évolution

La cybersécurité n’est pas une dépense, mais un investissement stratégique indispensable pour assurer la pérennité des PME dans un monde numérique en constante évolution. Les menaces telles que les ransomwares, le phishing et la cybercriminalité organisée évoluent rapidement, et leur impact peut être dévastateur, tant sur le plan financier que sur la réputation des entreprises. Face à ces défis, adopter une approche proactive n’est plus une option, mais une nécessité.

Suivre des cadres éprouvés comme le CIS Controls ou le NIST Framework permet aux entreprises de structurer leurs efforts, tout en s’adaptant à leur niveau de maturité en matière de cybersécurité. Cependant, la protection ne se limite pas à la technologie : former les employés, intégrer des processus robustes et évaluer régulièrement les risques sont des actions essentielles pour maintenir une posture défensive solide.

Les entreprises qui investissent dans la cybersécurité gagnent plus qu’une protection contre les attaques. Elles renforcent également la confiance de leurs clients, se conforment aux exigences réglementaires comme la Loi 25 au Québec et augmentent leur compétitivité, notamment pour travailler avec des partenaires ou des gouvernements exigeants en matière de sécurité.

En visionnant la conférence de Roland Winters, vous découvrirez non seulement les défis actuels, mais aussi des solutions concrètes pour sécuriser votre entreprise. Prenez le temps d’agir aujourd’hui, car en matière de cybersécurité, anticiper les risques est toujours moins coûteux que de réparer les dommages. La sécurité est un processus continu, et chaque étape franchie rapproche votre entreprise d’une résilience numérique durable.